Охотники на КИ и КТ: риски слива данных и актуальный кризис в кадровой безопасности

На пути к деньгам некоторым не хватает только информации. Наглость и отсутствие совести у них есть. Кто и почему уже положил глаз на вашу коммерческую тайну и ценную информацию? Давайте разберемся.

В умелых руках нужная информация превращается в деньги. Например, она поможет конкурентам опередить и даже утопить Ваш бизнес.

«Шеф, всё продали без нас!»

Частый случай – утечка хитростей продаж. Конкурентов волнует, какие конкретные условия продаж работают. Это может быть что угодно: рабочая скидка, упор на группы товаров, лучшие поставщики, условия отгрузки и многое другое, к чему компания пришла путем набивания шишек, методом проб и ошибок. Если вы сильнее конкурентов, у них возникает цель узнать, почему. Начинают искать источники информации, способы ею завладеть. Кто ищет, тот…

Конфиденциальная информация и коммерческая тайна – в чем отличие

Конфиденциальная информация (КИ) – это персональные данные, информация, доступ к которой ограничен физическим или юридическим лицом, и распространять которую можно только в определенном им порядке, на установленных им условиях. Сюда относятся данные об условиях работы с персоналом, способах мотивации, особенностях управленческой системы в компании и другие внутренние данные. Для того чтобы уберечь эту информацию, компания подписывает с сотрудниками соглашения о неразглашении КИ (NDA).

Подписывайтесь на Telegram-канал "Детектор лжи в бизнесе" https://t.me/hr_security о кадровой безопасности бизнеса, практические кейсы работы с персоналом, риски в действиях и лайфхаки работы с людьми.

Коммерческая тайна (КТ) – такие данные:

- уровень прибыли компании и ее ценовая политика;

- информация о контрагентах (поставщиках и клиентах);

- финансовые и административные планы развития;

- сведения о заключенных или запланированных контрактах;

- не защищенные авторским или патентным правом изобретения и рационализаторские предложения;

- проведенные аналитические обзоры рынка;

- маркетинговые исследования;

- и многое другое.

Ценность КИ и КТ

Если кто-то владеет вашей КИ и КТ, можете считать, что он владеет и вашим проектом. И приходит, как правило, на все готовое, получить вашу прибыль. А вам оставить убытки и ослабление.

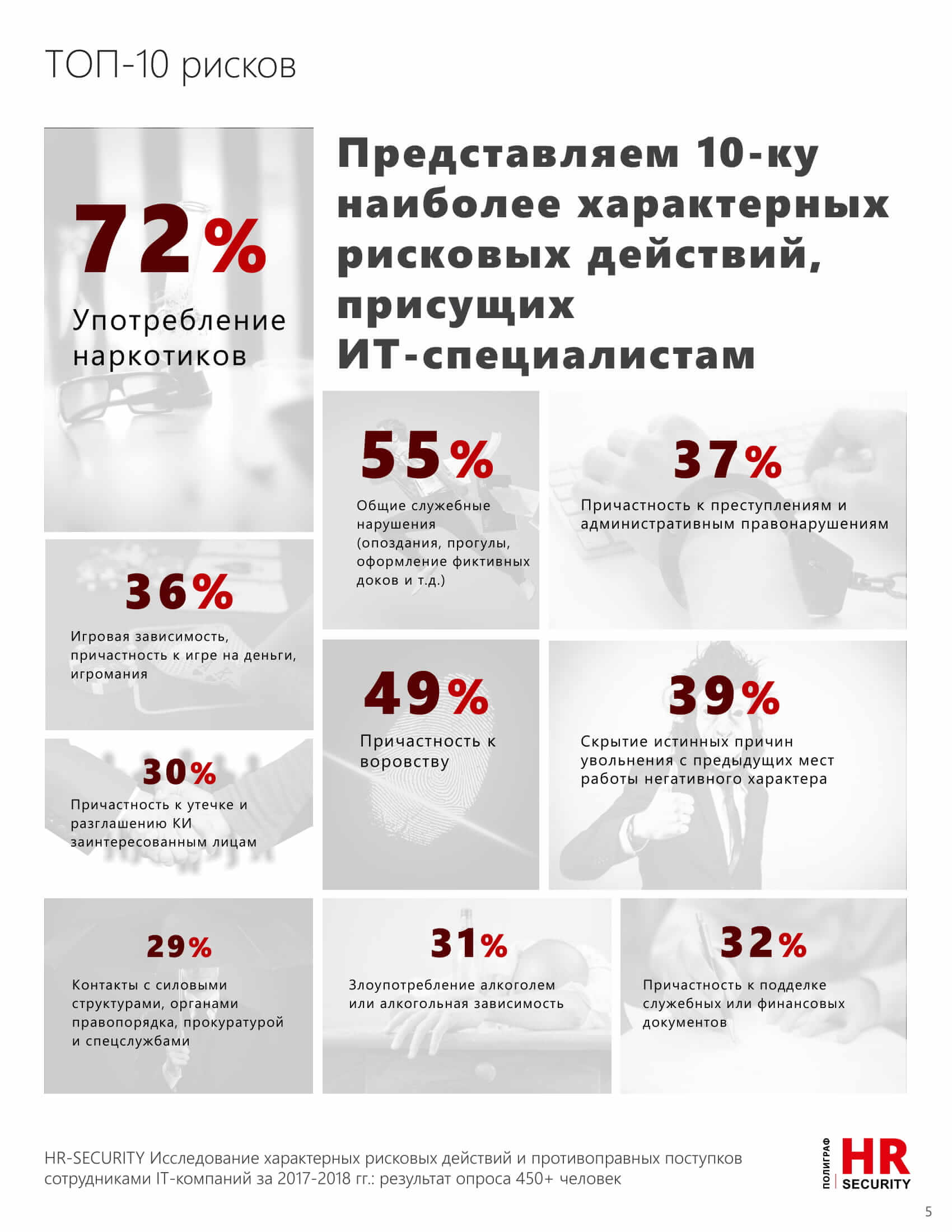

Чтобы получить полный отчет по рискам в ИТ сфере, свяжитесь с нами: 066 351 16 00, 097 351 16 00

10-летняя практика компании HR Security «Кадровая безопасность» показывает, какая информация чаще всего интересует корпоративных мошенников и конкурентов, которые могут заполучить ее с чьей-то помощью:

1. Клиентские базы данных с ФИО, контактами для связи, сведениями о совершенных покупках, их частоте, условиях и скидках, суммах и др.

Кейс №1 из практики HR-Security:

Компания перешла на удаленку на карантине с 18.03.2020г. После чего 50% всех клиентов обзвонил конкурент и предложил свои услуги. Кто же так оперативно среагировал на грядущий кризис и спрос на базы клиентов? Выяснилось, что недавно уволенные сотрудники имели доступ к базе и легко могли ее слить. Стало известно, что работающим в компании конкуренты предлагали «продать» базу клиентов за вознаграждение. Кто-то сообщил сам руководству. А некоторые, как выяснилось после полиграфа, умолчали об этом, чем неприятно удивили собственника компании. По итогам проверок руководство приняло ряд кадровых решений и усилило защиту сети, девайсов сотрудников, имеющих полный доступ к базам данных и работающих удаленно. Все, кто остался в компании, теперь осознают вероятность полиграфных проверок и ответственность за свои действия.

2. Базовый креатив и сильные идеи, специфика, ключевые «фишки» ИТ-проекта.

Охотники за чужими идеями и мыслями чаще всего сосредоточены на проектах с бюджетами от 30 000 долл. США до 1 млн и более. Заказчики кражи такой информации хотят знать, в чем соль бизнес-идеи, как будет строиться система продаж, на какой объем рынка нацеливаются создатели, какие ключевые бизнес-показатели проекта, планируемый ход продвижения, маркетинговая стратегия. Их интересует нефть проекта – то, без чего не создать ракету.

КЕЙС №2 из практики HR-Security

ИТ-компания разрабатывала проект для геймеров на протяжении 2,5 месяцев, ожидая получить хорошую прибыль. Но судилось ее поделить с конкурентом. Через 1,5 недели после презентации проекта появился его клон, аналог, по сути, только с другим дизайном. Все структурные элементы были идентичны. Проверки на полиграфе показали, что ряд недовольных сотрудников, которые работали в этой ИТ-компании на 50-70% занятости, также работали и на компанию конкурента. Они передавали свои знания, умения, информацию, и делились тем, что получали в ходе своей деятельности. Собственник принял ряд кадровых решений, также была налажена и усилена защита данных. Внедрили более тщательный отбор сотрудников в компанию, с применением полиграфа перед трудоустройством и для контроля уже работающих специалистов (полиграфный аудит).

3. Персональные данные сотрудников и собственников.

Речь идет о фото и видео, личных переписках в мессенджерах, документах, внутренних совещаниях, результатах внутренних расследований, аналитике и др. информации.

КЕЙС №3 из практики HR-Security

У службы безопасности ИТ-компании появилась информация, что какой-то сотрудник горе-хакер мониторит переписку руководства и персонала. Была скачана личная информация из компьютеров, виртуальных хранилищ, гаджетов. Кто-то собирал личные фото и видео, посты в социальных сетях. СБ пришли к выводу, что проверять нужно двух сисадминов компании. Перед нашими экспертами-полиграфологами были поставлены две задачи по этим проверяемым:

- Подтвердить или опровергнуть факт сбора информации.

- Узнать, с какой целью собиралась информация, если такой факт подтвердится, и передавалась ли она третьим лицам.

После подготовки и проведенных тестирований на полиграфе, мы выявили:

Старший системный администратор к сбору информации отношения не имел. Но брал откаты от связанных с ним компаний-подрядчиков (закупка оборудования, заправка картриджей, сервисные услуги).

Младший системный администратор был причастен к данному сбору информации. Более полугода он систематически собирал данные про руководство и сотрудников, читал переписки, смотрел фото и видео, активность в социальных сетях. Он скачивал и накапливал эти данные, но не передавал третьим лицам. Цель сбора – из любопытства, из личного интереса использовать сеть компании как тренажер для прокачки навыков. Сисадмин также получал откаты от подрядчиков.

Руководство пресекло возможности сбора данных, приняло соответствующие кадровые решения.

4. Особенности работы компании, схема расстановки рабочих мест, место нахождения сейфов.

Чаще всего такие данные собирает криминал для осуществления кражи. В зоне риска – компании, в которых работают люди с криминальным прошлым, или со связями среди криминала. Имея данные о системах охраны, сигнализации, физической защите, размещению видеокамер и их функциях, криминал легко работает по наводке. Особенно актуально на время карантина и пустующих офисов.

Как спасти КИ и КТ от тех, кто их «пасет», в условиях карантина и после него:

Чтобы снизить риски, внедрите такие меры:

1. Пропишите для своей компании, что относится к КИ и КТ, если еще не сделали этого ранее. Сообщите каждому сотруднику, какой в компании режим конфиденциальности и какая ответственность за его несоблюдение.

2. Подпишите договор о неразглашении КИ (NDA) с сотрудниками, имеющими к ней доступ. Примеры есть в сети, адаптируйте их под свою компанию, или закажите юристам индивидуально под свою специфику.

3. Максимум внимания подразделениям компании, где сконцентрированы КИ и КТ. Это могут быть админы БД, сисадмины, отдел продаж, отдел по работе с персоналом, закупка, финансовый отдел и др. Анализируйте, какая атмосфера царит внутри коллектива, насколько сотрудники лояльны к непосредственному руководству и к компании в целом, принимают условия работы и финансовой мотивации, справедлива ли система распределения бонусов и премий. Помимо желания заработать на чужом бизнесе, обида также сильное деструктивное чувство, ее могут вызвать любые притеснения или несправедливая (даже по личному мнению) оценка работника. Это может послужить мотивом передачи КИ и КТ конкуренту в качестве мести и выравнивания чаши весов справедливости.

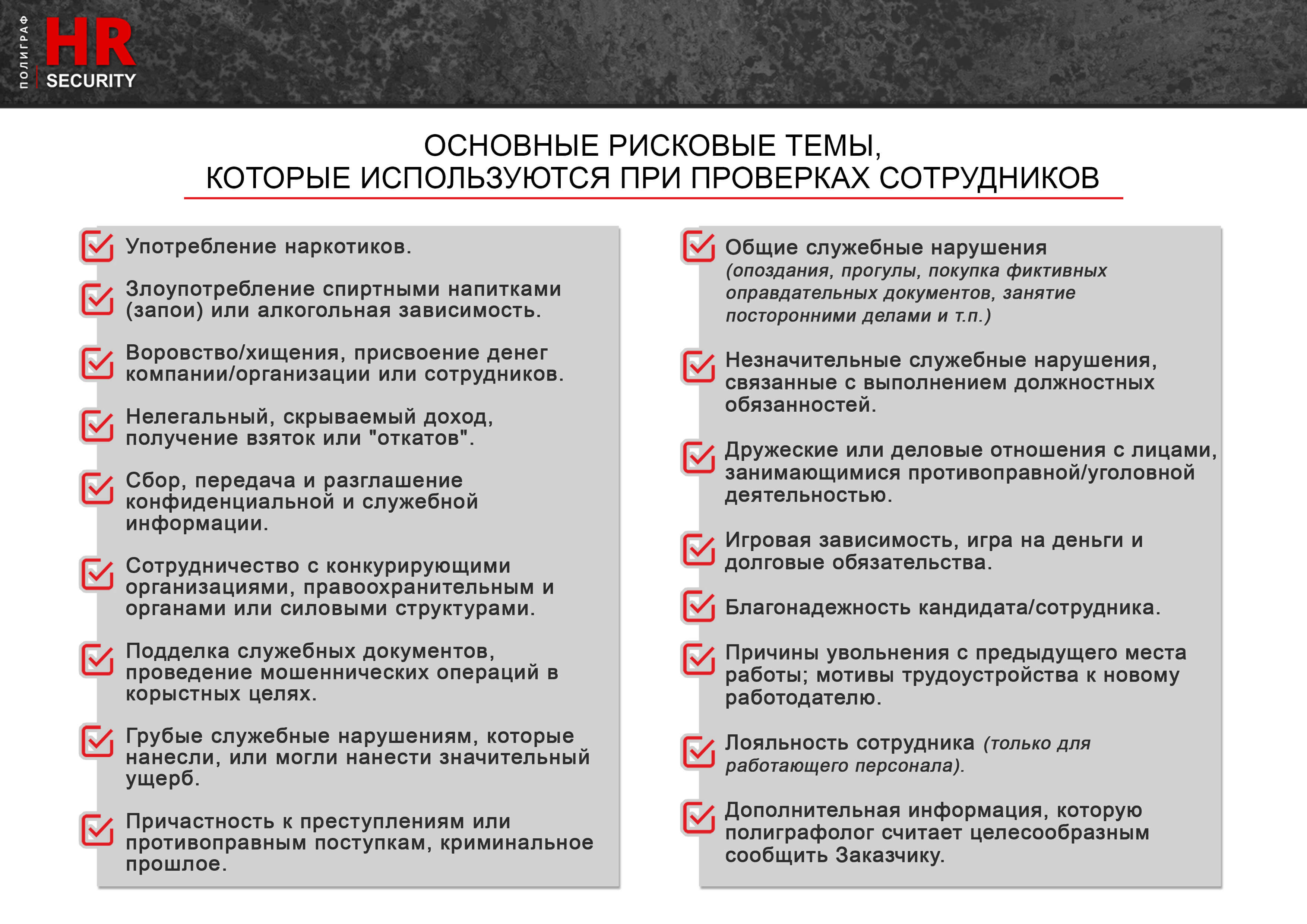

4. Узнавайте и оценивайте сведения о прошлом кандидатов перед тем, как взять их на работу. Важно точно знать:

- был ли опыт сбора и передачи информации;

- есть ли родственные или дружественные связи с криминалом или криминальное прошлое;

- есть ли дружественные и деловые контакты с правоохранителями и силовиками;

- какие мотивы устройства на работу именно в вашей компании (не закреплена ли за ними задача от конкурентов);

- отношение к наркотикам;

- другие риски.

Все это, и многое другое позволяет выявить именно проверка на полиграфе перед трудоустройством. Это будет самая достоверная и полная информация, без привлечения других специалистов и ресурсов, за 1,5-2 часа проверки.

5. Много внимания уделяйте ключевым работникам, которые имеют доступ к коммерческой информации и финансовым операциям. Не лишним будет даже отправить к удаленным сотрудникам сисадмина для проверки настроек сети, домашних устройств, корпоративного VPN.

6. Оставьте в пользовании сотрудников только те ресурсы и программы, в которых есть необходимость, или аргументированный запрос на их использование на рабочем девайсе.

7. Проверьте безопасность удаленного ПО и устройств сотрудников, работающих на дому. Определите безопасный режим использования программного обеспечения и онлайн-сервисов из дома.

8. Проинформируйте сотрудников о правилах кибер гигиены. Внедрите и объясните необходимость сложных паролей, двухфакторной аутентификации (одноразовые временные пароли), защищенных коммуникаций для передачи данных, резервного копирования и т. д.

9. Удаленка не значит отпуск, проводите онлайн-встречи как можно чаще, контролируйте рабочий ритм. Важно чаще общаться, непрерывно держать руку на пульсе рабочих процессов.

10. Если не имеете четкого плана действий по обеспечению безопасности КИ и КТ, обратитесь к экспертам и получите консультации. Это могут быть:

- Помощь с переходом в удаленный режим.

- Помощь с грамотным выходом из него и проверкой безопасности данных после.

- Оценка рисков и проверка рисковых действий сотрудников на удаленке и после нее, а также управление рисками в долгосрочной перспективе и в условиях турбулентности кризиса.

Удачи и безопасности вашим проектам!