Мисливці на КІ і КТ: ризики зливу даних і актуальна криза в кадровій безпеці

На шляху до грошей деяким не вистачає тільки інформації. Нахабство і відсутність совісті у них вже є. Хто і чому вже поклав око на вашу комерційну таємницю і цінну інформацію? Давайте розберемося.

В умілих руках потрібна інформація перетворюється в гроші. Наприклад, вона допоможе конкурентам випередити і навіть втопити Ваш бізнес.

«Шеф, все продали без нас!»

Частий випадок - витік хитрощів продажів. Конкурентів хвилює, які конкретні умови продажів працюють. Це може бути що завгодно: робоча знижка, упор на групи товарів, кращі постачальники, умови відвантаження і багато іншого, до чого компанія прийшла шляхом набивання шишок, методом проб і помилок. Якщо ви сильніші за конкурентів, у них виникає мета дізнатися, чому. Починають шукати джерела інформації, способи нею заволодіти. Хто шукає, той ...

Конфіденційна інформація та комерційна таємниця - в чому відмінність

Конфіденційна інформація (КІ) - це персональні дані, інформація, доступ до якої обмежено фізичною або юридичною особою, і поширювати яку можна тільки у визначеному нею порядку, на встановлених нею умовах. Сюди відносяться дані про умови роботи з персоналом, способах мотивації, особливостях управлінської системи в компанії і інші внутрішні дані. Для того щоб уберегти цю інформацію, компанія підписує з співробітниками угоди про нерозголошення КІ (NDA).

Підписуйтесь на Telegram-канал "Детектор брехні в бізнесі" https://t.me/hr_security про кадрову безпеки бізнесу, практичні кейси роботи з персоналом, ризики в діях і лайфхаки роботи з людьми.

Комерційна таємниця (КТ) - це такі дані:

- рівень прибутку компанії і її цінова політика;

- інформація про контрагентів (постачальників і клієнтів);

- фінансові та адміністративні плани розвитку;

- відомості про укладені або заплановані контракти;

- не захищені авторським або патентним правом винаходи та раціоналізаторські пропозиції;

- проведені аналітичні огляди ринку;

- маркетингові дослідження;

- і багато іншого.

Цінність КІ і КТ

Якщо хтось володіє вашою КІ і КТ, можете вважати, що він володіє і вашим проектом. І приходить, як правило, на все готове, отримати ваш прибуток. А вам залишити збитки і ослаблення.

10-річна практика компанії HR Security «Кадрова безпека» показує, яка інформація найчастіше цікавить корпоративних шахраїв і конкурентів, які можуть дістати її з чиєюсь допомогою:

1. Клієнтські бази даних з ПІБ, контактами для зв'язку, відомостями про покупки, їх частоту, умови і знижки, суми і ін.

Кейс №1 з практики HR-Security:

Компанія перейшла на віддалену роботу на карантині з 18.03.2020 г. Після чого 50% всіх клієнтів обдзвонив конкурент і запропонував свої послуги. Хто ж так оперативно зреагував на прийдешню кризу і попит на бази клієнтів? З'ясувалося, що недавно звільнені співробітники мали доступ до бази і легко могли її злити. Стало відомо, що працюючим в компанії конкуренти пропонували «продати» базу клієнтів за винагороду. Хтось повідомив сам керівництву. А деякі, як з'ясувалося після поліграфа, промовчали про це, чим неприємно здивували власника компанії. За підсумками перевірок керівництво прийняло ряд кадрових рішень і посилило захист мережі, девайсів співробітників, що мають повний доступ до баз даних і працюють віддалено. Всі, хто залишився в компанії, тепер усвідомлюють ймовірність поліграфних перевірок і відповідальність за свої дії.

2. Базовий креатив і сильні ідеї, специфіка, ключові «фішки» ІТ-проекту.

Мисливці за чужими ідеями і думками найчастіше зосереджені на проектах з бюджетами від 30 000 дол. США до 1 млн і більше. Замовники крадіжки такої інформації хочуть знати, в чому сіль бізнес-ідеї, як буде будуватися система продажів, на який обсяг ринку націлюються творці, які ключові бізнес-показники проекту, планований хід просування, маркетингова стратегія. Їх цікавить нафта проекту - те, без чого створити ракету.

Кейс №2 з практики HR-Security

ІТ-компанія розробляла проект для геймерів протягом 2,5 місяців, чекаючи отримати хороший прибуток. Але судилось його її поділити з конкурентом. Через 1,5 тижні після презентації проекту з'явився його клон, аналог, по суті, тільки з іншим дизайном. Всі структурні елементи були ідентичні. Перевірки на поліграфі показали, що ряд незадоволених співробітників, які працювали в цій ІТ-компанії на 50-70% зайнятості, також працювали і на компанію конкурента. Вони передавали свої знання, вміння, інформацію, і ділилися тим, що отримували в ході своєї діяльності. Власник прийняв ряд кадрових рішень, також було налагоджено і посилено захист даних. Впровадили більш ретельний відбір співробітників в компанію, із застосуванням поліграфа перед працевлаштуванням і для контролю вже працюючих фахівців (поліграфний аудит).

3. Персональні дані співробітників і власників.

Йдеться про фото і відео, особисте листування в месенджерах, документах, внутрішніх нарадах, результати внутрішніх розслідувань, аналітика та інша інформація.

Кейс №3 з практики HR-Security

У служби безпеки ІТ-компанії з'явилася інформація, що якийсь співробітник горе-хакер моніторить листування керівництва і персоналу. Була завантажена особиста інформація з комп'ютерів, віртуальних сховищ, гаджетів. Хтось збирав особисті фото і відео, пости в соціальних мережах. СБ прийшли до висновку, що перевіряти потрібно двох сисадмінів компанії. Перед нашими експертами-поліграфологами поставили два завдання за цими перевірками:

- Підтвердити або спростувати факт збору інформації.

- Дізнатися, з якою метою збиралася інформація, якщо такий факт підтвердиться, і передавалася вона третім особам.

Після підготовки і проведених тестувань на поліграфі, ми виявили:

Старший системний адміністратор до збору інформації відношення не мав. Але брав відкати від пов'язаних з ним компаній-підрядників (закупівля обладнання, заправка картриджів, сервісні послуги).

Молодший системний адміністратор був причетний до даного збору інформації. Понад півроку він систематично збирав дані про керівництво та співробітників, читав листування, дивився фото і відео, активність в соціальних мережах. Він скачував і накопичував ці дані, але не передавав третім особам. Мета збору - з цікавості, з особистого інтересу використовувати мережу компанії як тренажер для прокачування навичок. Сисадмін також отримував відкати від підрядників.

Керівництво заблокувало можливість збору даних, прийняло відповідні кадрові рішення.

4. Особливості роботи компанії, схема розстановки робочих місць, місце знаходження сейфів.

Найчастіше такі дані збирає кримінал для здійснення крадіжки. У зоні ризику - компанії, у яких працюють люди з кримінальним минулим, або зі зв'язками серед криміналу. Маючи дані про системи охорони, сигналізації, фізичний захист, розміщення відеокамер і їх роботу, кримінал легко працює за наводкою. Особливо актуально на час карантину і порожніх офісів.

Як врятувати КІ і КТ від тих, хто їх «пасе», в умовах карантину і після нього:

Щоб знизити ризики, упровадьте такі заходи:

1. Пропишіть для своєї компанії, що відноситься до КІ і КТ, якщо ще не зробили цього раніше. Повідомте кожному співробітнику, який в компанії режим конфіденційності і яка відповідальність за його недотримання.

2. Підпишіть договір про нерозголошення КІ (NDA) з співробітниками, які мають до неї доступ. Приклади є в мережі, адаптуйте їх під свою компанію, або замовте юристам індивідуально під свою специфіку.

3. Максимум уваги підрозділам компанії, де сконцентровані КІ і КТ. Це можуть бути адміни БД, сисадміни, відділ продажів, відділ по роботі з персоналом, закупівля, фінансовий відділ та ін. Аналізуйте, яка атмосфера панує всередині колективу, наскільки співробітники лояльні до безпосереднього керівництва і до компанії в цілому, приймають умови роботи і фінансової мотивації, чи справедлива система розподілу бонусів і премій. Крім бажання заробити на чужому бізнесі, образа також сильне деструктивне почуття, її можуть викликати будь-які утиски або несправедлива (навіть на особисту думку) оцінка працівника. Це може послужити мотивом передачі КІ і КТ конкуренту в якості помсти і вирівнювання терезів справедливості.

4. Дізнавайтеся і оцінюйте відомості про минуле кандидатів перед тим, як взяти їх на роботу. Важливо точно знати:

- чи був досвід збору та передачі інформації;

- чи є родинні або дружні зв'язки з криміналом або кримінальне минуле;

- чи є дружні та ділові контакти з правоохоронцями і силовиками;

- які мотиви влаштування на роботу саме у вашій компанії (чи не закріплене за ними завдання від конкурентів);

- ставлення до наркотиків;

- інші ризики.

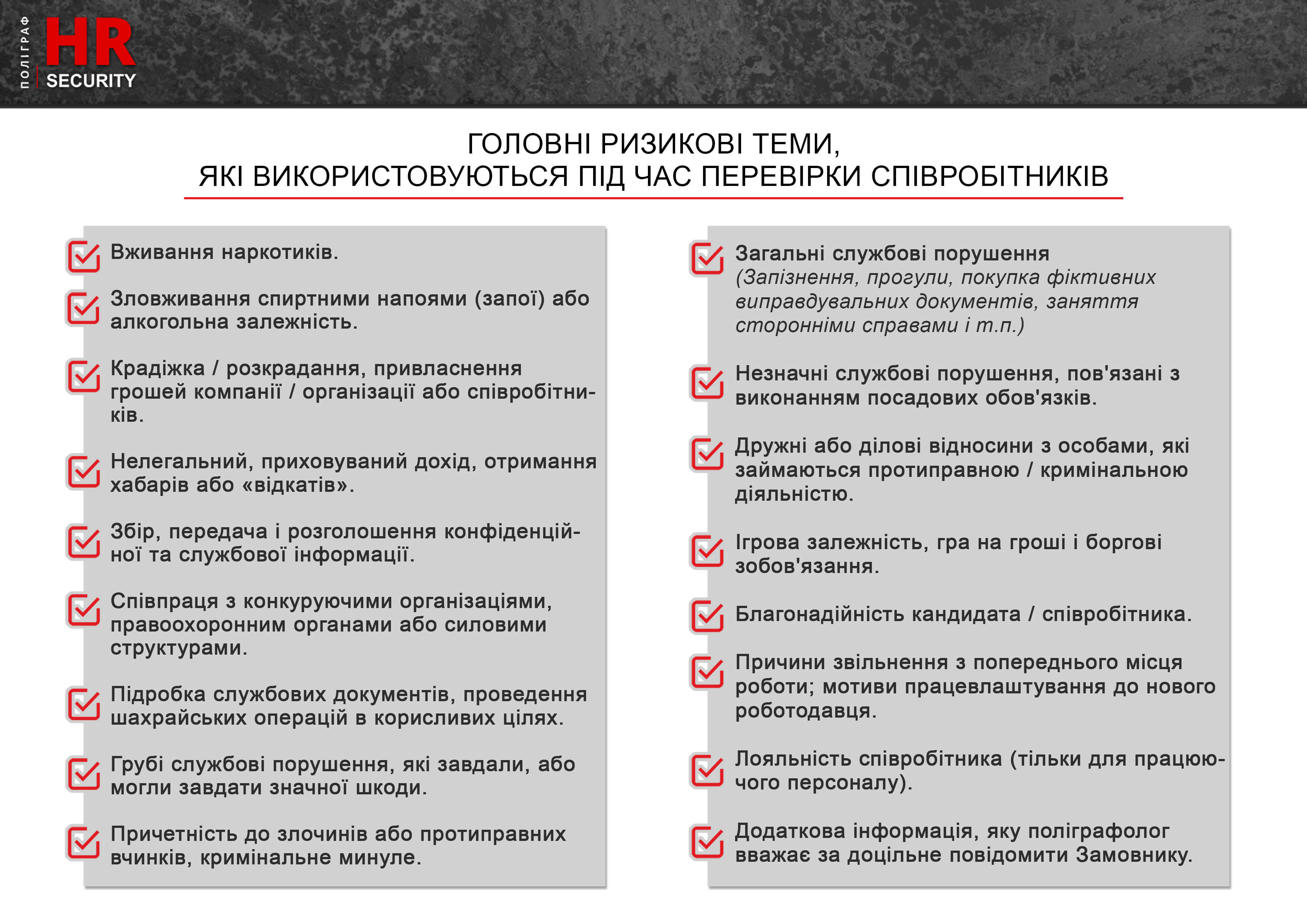

Все це, та багато іншого дозволяє виявити саме перевірка на поліграфі перед працевлаштуванням. Це буде достовірна і повна інформація, без залучення інших фахівців і ресурсів, за 1,5-2 години перевірки.

5. Багато уваги приділяйте ключовим працівникам, які мають доступ до комерційної інформації і фінансових операцій. Не зайвим буде навіть відправити до віддалених співробітників сисадміна для перевірки налаштувань мережі, домашніх пристроїв, корпоративного VPN.

5. Багато уваги приділяйте ключовим працівникам, які мають доступ до комерційної інформації і фінансових операцій. Не зайвим буде навіть відправити до віддалених співробітників сисадміна для перевірки налаштувань мережі, домашніх пристроїв, корпоративного VPN.

6. Залиште в користуванні співробітників тільки ті ресурси і програми, в яких є необхідність, або аргументований запит на їх використання на робочому девайсі.

7. Перевірте безпеку віддаленого ПО і пристроїв співробітників, що працюють на дому. Визначте безпечний режим використання програмного забезпечення і онлайн-сервісів з дому.

8. Проінформуйте співробітників про правила кібер гігієни. Впровадьте і поясніть необхідність складних паролів, двофакторної аутентифікації (одноразові тимчасові паролі), захищеної комунікації для передачі даних, резервного копіювання і т. д.

9. Віддалена робота не означає відпустку, проводите онлайн-зустрічі якомога частіше, контролюйте робочий ритм. Важливо багато спілкуватися, безперервно тримати руку на пульсі робочих процесів.

10. Якщо не маєте чіткого плану дій із забезпечення безпеки КІ і КТ, зверніться до експертів і отримаєте консультації. Це можуть бути:

- Допомога з переходом в віддалений режим.

- Допомога з грамотним виходом з нього і перевіркою безпеки даних після.

- Оцінка ризиків і перевірка ризикових дій співробітників на віддаленій роботі і після неї, а також управління ризиками в довгостроковій перспективі і в умовах турбулентності кризи.

Успіху і безпеки вашим проектам!